Posted by:

Category:

Comments:

Post Date:

¿Cómo va a afectar la Inteligencia Artificial (IA) a la seguridad de personas?

Ingeniería Social Habilitada por Inteligencia Artificial (IA):

Deepfakes en lugar del típico Engaño Inducido por Estrés

Aunque en México históricamente el secuestro virtual y la extorsión se ha basado en técnicas de estrés para hacer creer a las personas que han hablado con un familiar y detonar así el pago de un rescate por secuestro que nunca existió, esto evoluciona a los deepfakes en lugar de los Engaños Inducidos por estrés debido a su mayor precisión y credibilidad.

Mientras que el engaño inducido por estrés se enfoca en manipular las emociones de las personas, los deepfakes pueden ser meticulosamente creados para aumentar las posibilidades de éxito. Por ejemplo, mediante el uso de un deepfake, un criminal puede replicar la voz o el rostro de un CEO, logrando un nivel de realismo prácticamente indistinguible de la persona real. Este nivel de realismo es especialmente importante en situaciones de alto riesgo, como grandes transacciones financieras, donde se espera que los tomadores de decisiones sean analíticos y cautelosos, incluso se vulneran controles de acceso electrónicos que de otra manera no serían vulnerables.

¿Qué tan factible es el Deepfake perfecto?

En la actualidad, crear un deepfake realista requiere de una gran cantidad de datos, tiempo y poder de procesamiento. Para deepfakes de voz, se necesitan aproximadamente de 5 a 20 horas de grabación de audio. Para deepfakes de video, son esenciales cientos a miles de imágenes y videos. El proceso implica entrenar algoritmos de IA con estos datos, para que puedan generar nuevo contenido que imite al original. Esto se hace mediante Redes Antagonistas Generativas (GANs), donde dos redes neuronales compiten para crear la imitación más realista. El proceso es iterativo y puede llevar días o semanas dependiendo de la complejidad. Sin embargo, conforme la ciencia siga avanzando, etas tecnologías seguirán evolucionando volviendose cada vez más accesibles y más precisas.

Casos de Alto Perfil

- Estafa a Empresa de Energía en el Reino Unido: En 2019, el CEO de una empresa de energía con sede en el Reino Unido fue estafado por criminales que usaron tecnología de deepfake de voz generada por IA. La voz imitaba al director ejecutivo de la compañía, instruyendo al CEO a transferir $243,000 a un proveedor. El CEO creyó que la voz era genuina e hizo la transferencia.

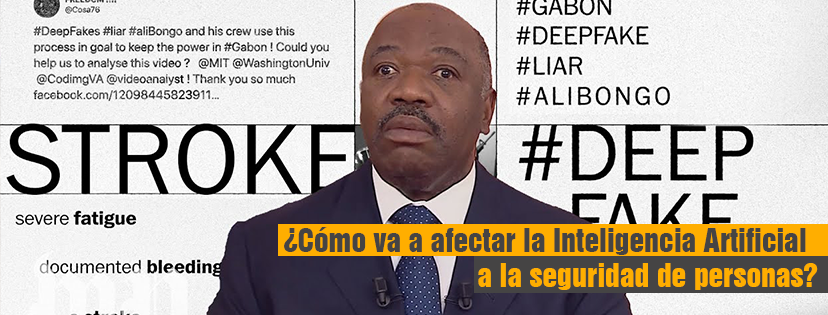

- Video Deepfake Apuntando a un Candidato Político: En Gabón, un video deepfake que supuestamente mostraba al presidente Ali Bongo en 2018 fue utilizado para crear inestabilidad política. El video mostraba a Bongo dando un discurso de Año Nuevo, pero su apariencia y discurso fueron manipulados. Esto llevó a un intento de golpe de estado, con los perpetradores citando el video como evidencia de que el presidente no estaba apto para servir.

¿Quiénes están en riesgo?

Ejecutivos, celebridades y políticos corren un mayor riesgo debido a su presencia pública y poder de toma de decisiones.

Ataques Utlizando Drones

El caso de Nicolás Maduro

Hay informes contradictorios sobre la autenticidad del ataque con drones al presidente venezolano Nicolás Maduro. Algunos creen que fue simulado, mientras que otros lo consideran un verdadero intento de asesinato. El incidente inició debates sobre el posible mal uso de drones.

Casos Alternativos y Sofisticación

En 2020, hubo informes de cárteles de drogas utilizando drones equipados con explosivos en México. A pesar de ser menos sofisticados que los drones militares, estos drones representan una amenaza significativa. Los drones comerciales pueden ser modificados con relativa facilidad para transportar y desplegar explosivos.

¿Quiénes están en Riesgo?

Políticos y personalidades públicas están en mayor riesgo, pero el uso de drones para actividades criminales no está limitado solo a objetivos de alto perfil.

Protegiendo Activos y Propiedades

Ransomware: El ransomware es un tipo de malware que secuestra los sistemas de personas o empresas a traves de la encripción de los archivos en un sistema informático y exige un rescate (generalmente en criptomonedas) para desbloquearlos o incluso para no hacer pública la información. Si un usuario cae en la trampa y sus archivos son encriptados, puede perder acceso a información crítica o personal importante. Los atacantes suelen amenazar con publicar o vender los datos si no se paga el rescate.

Robo de información: Los ciberdelincuentes pueden infiltrarse en sistemas informáticos para robar información confidencial, como datos personales, contraseñas, números de tarjetas de crédito o secretos comerciales. Esta información robada puede ser utilizada para cometer fraudes financieros, extorsión o chantaje, o incluso venderse en el mercado negro.

Phishing y spear-phishing: Estos ataques se basan en engañar a las personas para que revelen información confidencial o realicen acciones no deseadas. Los correos electrónicos de phishing son enviados masivamente, mientras que el spear-phishing es más dirigido y personalizado. Los atacantes pueden hacerse pasar por entidades legítimas, como bancos o empresas conocidas, y solicitar información confidencial, como contraseñas o números de seguridad social.

Ataques a dispositivos IoT: Los dispositivos del Internet de las cosas (IoT) son cada vez más comunes en hogares y empresas. Sin embargo, muchos de estos dispositivos carecen de medidas de seguridad adecuadas, lo que los hace vulnerables a ataques. Los ciberdelincuentes pueden comprometer estos dispositivos para acceder a la red doméstica o empresarial y robar información o realizar acciones maliciosas.

¿Existe el Malware Autónomo?

La posibilidad de que un malware entre a un sistema de forma autónoma es baja si el software está actualizado y se utiliza un antivirus confiable. Sin embargo, las amenazas de día cero, que son vulnerabilidades desconocidas, pueden ser explotadas antes de que los parches estén disponibles.

En su gran mayoría estos ataques requieren que el usuario haga click en algún enlace o abra un archivo para correr el código malicioso, de otra manera estos códigos no tienen manera de autoejecutarse en la máquina del usuario. Para esto, los delincuentes tienen que recurrir a técnicas de ingeniería social como phishing, pretexting, baiting, tailgating, etc. para lograr que la víctima les dé acceso.

¿Puedo usar sistemas como DropBox o OneDrive como respaldo?

Dropbox y OneDrive pueden funcionar como respaldo de archivos, pero no deben ser la única línea de defensa, ya que los ataques de encriptación de archivos suelen encriptar estos sistemas en cadena con el resto del ordenador. Se recomienda utilizar un servicio de copia de seguridad en la nube dedicado, como Backblaze, o mantener copias de seguridad físicas en discos duros externos.

¿A qué debemos de estar vigilantes?

- Solicitudes de información sensible.

- Ofertas demasiado buenas para ser verdad.

- Mensajes con lenguaje urgente o amenazante.

- Enlaces o archivos adjuntos de fuentes desconocidas.

¿Quiénes están en riesgo?

Todos están en riesgo, pero los propietarios de pequeñas y medianas empresas e individuos con una presencia en línea significativa deben ser particularmente vigilantes.

Campañas de Desinformación Automatizadas

Las Campañas de Desinformación Automatizadas son estrategias que utilizan tecnologías automatizadas -a menudo basadas en Inteligencia Artificial (IA)-, para difundir información falsa o engañosa a gran escala. Estas campañas tienen diversos objetivos como: influir en la opinión pública, desacreditar a individuos o instituciones, o incluso alterar procesos electorales. Veamos algunos elementos clave:

- Uso de Bots: los bots son programas automatizados que pueden realizar tareas en línea a una velocidad y escala que los humanos no podrían igualar. En el contexto de la desinformación, los bots pueden ser utilizados para crear y difundir contenido falso o engañoso en redes sociales y otros canales de comunicación.

- Contenido Falso o Manipulado: esto incluye el uso de deepfakes (videos o audios alterados mediante IA para que parezca que una persona real está diciendo o haciendo algo que no hizo), imágenes manipuladas, y la creación automática de noticias falsas.

- Amplificación y Segmentación: las herramientas de IA pueden ser utilizadas para amplificar el alcance del contenido falso, mediante la identificación de audiencias específicas que son más susceptibles de ser influenciadas por la desinformación. Esto implica el uso de algoritmos para dirigir el contenido a personas basadas en sus intereses, demografía, y comportamiento en línea.

- Suplantación de Identidad: Los atacantes pueden utilizar IA para imitar la identidad de personas reales, como figuras públicas, y crear contenido falso que parece provenir de ellas.

Las Campañas de Desinformación Automatizadas pueden tener consecuencias devastadoras, como: polarizar a la sociedad, erosionar la confianza en las instituciones y manipular el resultado de elecciones. Por lo tanto, es esencial que las personas estén informadas y sean críticas de la información que consumen, especialmente en línea.

Herramientas de IA para Detección

- Botometer: Determina la probabilidad de que una cuenta de Twitter sea un bot.

- Sensity: Detecta deepfakes y otros medios manipulados.

¿Quiénes están en riesgo?

Las figuras públicas, ejecutivos y políticos corren un mayor riesgo debido al potencial daño a su reputación.

Riesgos para el Ciudadano Promedio

- Phishing Personalizado y Ataques de Ingeniería Social: Los atacantes pueden usar inteligencia artificial para recopilar información sobre individuos y crear correos electrónicos de phishing o mensajes que parezcan legítimos y personalizados. Esto puede llevar a la gente a compartir información sensible o a realizar pagos fraudulentos.

- Deepfakes y Suplantación de Identidad: Aunque más comúnmente dirigido a figuras públicas, los ciudadanos promedio también pueden ser víctimas de deepfakes, donde la IA es utilizada para crear videos o audios falsos. Esto podría usarse para extorsión o difamación.

- Intrusiones de Malware y Ransomware: La IA puede ayudar a los atacantes a encontrar y explotar vulnerabilidades en sistemas de personas que quizás no estén tan bien protegidos como las redes corporativas. Esto podría llevar a robo de datos o ataques de ransomware, donde los archivos de una persona son encriptados y se exige un rescate.

- Exposición de Información Personal: Los algoritmos de IA pueden recopilar y correlacionar grandes cantidades de datos disponibles públicamente para crear perfiles detallados de individuos, lo que potencialmente podría llevar a la exposición de información personal.

- Campañas de Desinformación y Manipulación de Opiniones: Los ciudadanos promedio pueden ser el objetivo de campañas de desinformación impulsadas por IA, diseñadas para manipular opiniones o comportamientos. El ciberbullying es considerado un problema grave en el mundo que afecta sobre todo a los jóvenes que llevan una vida digital más activa.

Recomendaciones para Mitigación

Educación:

- Boletines: Te recomendamos seguir boletines de ciberseguridad como Krebs on Security o CyberScoop.

- Medios de Comunicación: Algunos medios que puedes seguir para estar al día en estas tendencias son The Hacker News o Wired (Sección de Seguridad).

- Influencers: También te recomendamos a expertos en ciberseguridad como Brian Krebs, Bruce Schneier o Graham Cluley.

Verificación:

- Confirma la identidad del remitente a través de un canal de comunicación conocido.

- Verifica que los correos electrónicos sean oficiales y no de servicios gratuitos.

- Utiliza autenticación de dos factores para todo aquello que contenga datos personales o financieros.

Medidas de Seguridad:

- Software Antivirus: Usa un antivirus confiable como Bitdefender o Norton.

- Actualizaciones Regulares: Mantén tu sistema operativo y aplicaciones actualizados. (No confíes en quien te dice que las versiones anteriores de Windows son más seguras o robustas, estas dejaron de recibir actualizaciones hace años y miles de “exploits” han sido descubiertos desde entonces, los cuales ya nunca fueron parchados.

- Respaldo de Datos: Usa servicios de respaldo en la nube como Backblaze, o respaldos físicos con discos duros externos.

Vigilancia en Línea:

La IA puede usar la información que compartes en línea para crear ataques más personalizados. Por ejemplo, al compartir detalles sobre tu trabajo, familia o ubicación, un atacante podría crear un correo electrónico de phishing muy convincente para parecerse al de un colega o familiar.

Para monitorear tu huella en el mundo digital:

- Limita la información que compartes en línea, especialmente en redes sociales.

- Utiliza configuraciones de privacidad para controlar quién ve tu información.

- Haz búsquedas regulares de tu nombre en Internet para ver qué información está disponible públicamente.

- Considera el uso de un servicio de monitoreo de identidad.

¿Quiénes Están en Riesgo?

Todos los ciudadanos deben estar atentos, pero aquellos con mayor presencia en línea o con acceso a información sensible deben ser especialmente cautelosos.

Conclusión

La inteligencia artificial presenta riesgos tanto para individuos de alto perfil como para ciudadanos promedio. Es imperativo estar informado, ser vigilante y tomar medidas preventivas para proteger la integridad física, los activos y la reputación.

Share this post

Related

Posts

La Física del escape: ¿Por qué el video viral de la emboscada no es tu manual de entrenamiento?

Imagina que conduces por una rampa angosta hacia un paso elevado, barandales metálicos te encierran por ambos lados, sin acotamiento,...

Manejo de Cortesía: El Fundamento del Chofer Ejecutivo Profesional

El manejo de cortesía define la forma en la que un chofer ejecutivo se relaciona con su entorno, con su pasajero y con el...

Los autos no están hechos para embestir: están hechos para absorber

Aunque en la protección ejecutiva aún se enseñen maniobras de “manejo ofensivo” como el PIT o el ramming, la ingeniería automotriz...

El efecto operativo del runflat: torque, desgaste y exigencia dinámica

Cuando se habla del rendimiento de un vehículo blindado, es común centrarse en el peso adicional de la carrocería o...

Comments (2)

El enviar esta comunicación a tus contactos me parece una aportación valiosísima para generar una cultura y sensibilidad a la seguridad personal que hoy en día es indispensable para conducirnos adecuadamente en esta jungla de retos de nuestro muy debilitado sistema de seguridad Nacional. Excelente articulo mi querido amigo.

Gracias por compartirlo.

Somo incrédulo sobre este tema, si hay campaña sobre la seguridad de los datos personales, secuestros virtuales, sin embargo, las medidas de seguridad no se comparten con la familia. Al menos yo si conozco y sé sobre este tema pero, es menester hacerlo lcon los integrantes del hogar. Gracias por compartir esta valiosa información.

Saludos